¿Tu empresa está protegida contra

LOS CIBERATAQUES?

Next Generation Firewall

Predicción

Análisis de aplicaciones, no solo de puertos. Identificación inteligente de la navegación de los usuarios para poder adelantarnos a las amenazas de la red: ya es posible conseguir una navegación segura y responsable mediante la gestión de firewalls de nueva generación.

Next Generation Firewall

Predicción

Análisis de aplicaciones, no solo de puertos. Identificación inteligente de la navegación de los usuarios para poder adelantarnos a las amenazas de la red: ya es posible conseguir una navegación segura y responsable mediante la gestión de firewalls de nueva generación.

Da el primer paso

Prevención

Si tu dispositivo no está actualizado estás dejando la puerta abierta al malware, cuyo único objetivo será infectar tu equipo. La definición de políticas de seguridad junto con la monitorización de tu infraestructura formarán el equipo perfecto para evitar las amenazas de la red.

Da el primer paso

Prevención

Si tu dispositivo no está actualizado estás dejando la puerta abierta al malware, cuyo único objetivo será infectar tu equipo. La definición de políticas de seguridad junto con la monitorización de tu infraestructura formarán el equipo perfecto para evitar las amenazas de la red.

Tus usuarios, tu mejor ayuda

Detección

El usuario es la primera y mejor barrera de seguridad, con una formación en buenas prácticas el usuario se protege y protege a la empresa.

Tus usuarios, tu mejor ayuda

Detección

El usuario es la primera y mejor barrera de seguridad, con una formación en buenas prácticas el usuario se protege y protege a la empresa.

Vence al malware

Reacción

¿Has sufrido un ataque? Tus copias de seguridad y los protocolos de actuación se convertirán en el mejor aliado cuando te encuentres en esta situación. ¿Quieres que no vuelva a suceder? Nosotros podemos ayudarte.

Vence al malware

Reacción

¿Has sufrido un ataque? Tus copias de seguridad y los protocolos de actuación se convertirán en el mejor aliado cuando te encuentres en esta situación. ¿Quieres que no vuelva a suceder? Nosotros podemos ayudarte.

En tu empresa:

Aprende más sobre la seguridad en empresa...

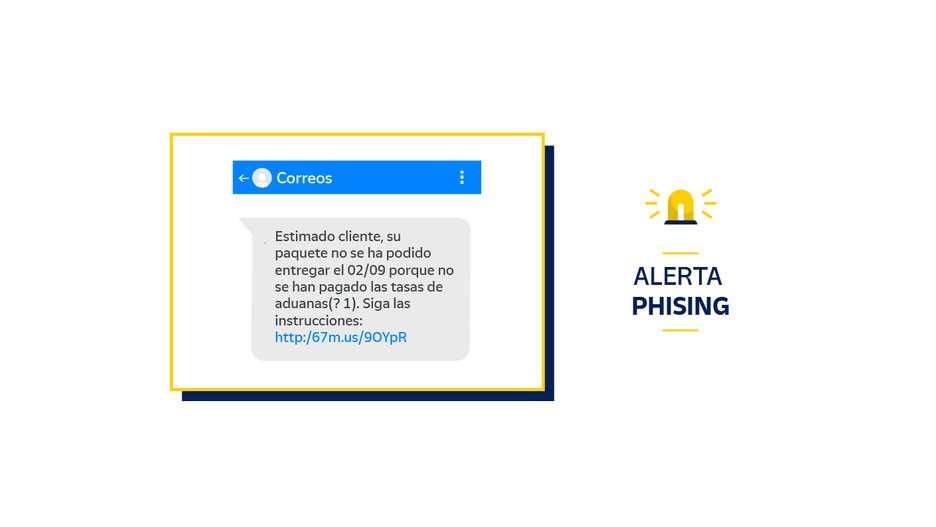

¡Cuidado si te llega un email de Correos!

¿Has recibido un email de Correos? ¡Cuidado! Una campaña activa de correos maliciosos está inundando las bandejas de entrada desde hace unos días. Cómo funciona el ataque Recibes el correo electrónico en tu bandeja de entrada Sigues el enlace Descargas el archivo que te indican…

Razones por las que un ciberseguro es una buena idea (por alguien que no vende seguros)

Un seguro de ciberriesgo no es una carta blanca para que resuelve instantáneamente todos los problemas de ciberseguridad; tampoco evitará una violación de seguridad o un ataque cibernético; no es una varita mágica contra los delincuentes que campan a sus anchas por internet pero es…

Preguntas y respuestas sobre los seguros de ciberriesgo

Un seguro de ciberriesgo no resolverá instantáneamente todos los problemas de ciberseguridad y no evitará una violación o un ataque cibernético; no es una varita mágica contra los delincuentes que campan a sus anchas por internet y como empresa te exige cumplir unos requisitos mínimos…

Checklist: políticas de seguridad en el correo electrónico

Según los últimos reportes de Kaspersky, multinacional dedicada a la ciberseguridad, España es el país del mundo que más correos electrónicos peligrosos recibe. Sin irnos más lejos, incidentes como el ciberataque al SEPE o las decenas de ataques de ransomware que han sufrido diferentes instituciones,…

¿Qué es un seguro ciberriesgo? ¿Qué cubre un ciberseguro?

A medida que la frecuencia de los ciberataques sigue aumentando y los ciberdelincuentes se vuelven más descarados con las campañas, los seguros ciberriesgo se van haciendo cada vez más populares. ¿Sabes qué son y cómo funcionan? ¿Qué es un seguro ciberriesgo? Un seguro de ciberriesgo…

Azure Security Center (ASC) y Azure Sentinel: diferencias y semejanzas

¿Sabrías decir qué diferencia hay entre Azure Security Center (ASC) y Azure Sentinel? Ambos servicios de seguridad, ofrecidos dentro de Microsoft Azure, pueden resultar muy parecidos, incluso para los técnicos no especializados en Azure. En este artículo, detallaremos tanto las semejanzas como las diferencias de…

Oleada de ciberataques contra instituciones españolas

Durante los pasados meses hemos estado reportando diferentes ciberataques a instituciones públicas pero las últimas horas la situación se ha recrudecido: un gran ataque coordinado a diferentes instituciones públicas españolas pone de manifiesto la importancia de la ciberseguridad. Aprende cómo funciona un ransomware ¿Qué…

Nuevo ciberataque: esta vez a la Universidad de Castilla-La Mancha

La Universidad de Castilla-La Mancha (UCLM) es la nueva gran víctima de los ataque de ransomware que acaparan las portadas de los medios los últimos meses – y sufren decenas de empresas más pequeñas cada semana sin que lleguen a los medios. En estos…

Ciberataque al SEPE: todo lo que sabemos

[actualizado: 16:41h] El SEPE o Servicio Público de Empleo Estatal ha sido víctima de un ataque informático esta mañana. La información a las personas que tenían cita para ser atendidas por el SEPE se está dando telefónicamente, y además se ha habilitado una web provisional…

Guía: Cómo elegir un ERP para tu empresa

¿Cómo se elige un ERP? Te traemos una guía rápida para que descubras qué sistema de planificación de recursos empresariales se adapta mejor a tu empresa. Lee el artículo o directamente completa el test de la parte inferior para saber qué necesita tu empresa ¿En…

«Tu envío está por llegar»: cuidado con este SMS

Si recibes un mensaje de texto con las palabras «Tu envio esta por llegar» (sic), ¡no lo abras! Es una campaña de tipo phishing por medio de mensajes de SMS (una técnica que se llama smishing) y que pretende robar tus datos personales. ¡Un consejo!…

Business Central como CRM: ¿sí o no?

Dynamics 365 Business Central (antes conocido como Dynamics NAV y mucho antes bajo el nombre de Navision) es una solución integral para gestionar todos tus procesos de negocio, es decir, es un sistema de planificación de recursos empresariales, también conocido como Enterprise Resource Planning en…

Mañana se celebra el Día de Internet Segura: ¿listo para el evento?

Mañana, día 9 de febrero, es uno de los días marcados como acontecimiento de referencia en el calendario de la seguridad online: ¡un día dedicado a la seguridad de todos en Internet! Nacido en 2004 e impulsado por la Unión Europea, este 2021 se celebrará…

Diferencias entre CRM y ERP

¿En qué se parece un CRM y un EPR? ¿Son lo mismo? ¿En qué se diferencias? Estas dos soluciones empresariales tienen una historia similar y un fin último común: aumentar la eficiencia y racionalizar los procesos empresariales de la compañía, incrementando así la rentabilidad de…

Por qué usar la verificación en dos pasos

¿Es usted más tonto que un mono? La concienciación sobre la necesaria seguridad informática en las empresas y la entrada en vigor de políticas como la GDPR, ha terminado poco a poco con esa pereza mental que llevaba a muchos usuarios a proteger su información con…

CRM o ERP: qué necesita mi empresa

Los acrónimos se han aperado de la jerga empresarial, dando lugar a una gigantes sopa de letras en la que, a veces, es difícil navegar. El software empresarial no escapa a esta tendencia, lo que nos lleva al tema que hoy nos ocupa: el CRM…

Todo lo que usted siempre quiso saber sobre el backup pero nunca se atrevió a preguntar

Si nunca has tenido que enfrentarte a una pérdida catastrófica de información, probablemente pienses que estamos exagerando pero: deberías tener una copia de seguridad periódica – o backup – de los archivos críticos de tu empresa. Desde meses de trabajo en tesis doctorales perdidas a…

Oleada de phishing: ABANCA, Correos, AEAT…

La vuelta tras el parón veraniego también ha disparado las campañas de phishing. Durante las primeras semanas de septiembre, se ha detectado un pico campañas de suplantación de identidad de empresas de diferente índole: desde Administración Pública a diversos bancos, por lo que recomendamos encarecidamente…

¿Reunión de Zoom o phishing?

Si te ha llegado un correo de Zoom informándote de que tu cuenta ha sido suspendida… ¡cuidado! Estás a punto de ser víctima de phishing. Los usuarios de Microsoft Office 365 son el nuevo blanco de una nueva campaña de phishing que utiliza falsas notificaciones…

Lo que no te han contado de Zoom

Existen pocas zonas del mundo desde las que puedas estar leyendo esto sin estar confinado. Esta situación ha hecho que las videollamadas hayan pasado de ser la regla en lugar de la excepción, y en este contexto Zoom se ha convertido en una opción de…

7 razones para pasarse a Microsoft 365

¿Ya conoces Microsoft 365? La solución más completa de Microsoft va más allá del concepto de suite de colaboración, es un todo-lo-que-necesita-tu-empresa: el sistema operativo más seguro de Microsoft, una potente suite colaborativa y una plataforma de seguridad inteligente. Hoy te contamos siete razones por…

¿Por qué necesito una contraseña fuerte?: una explicación sencilla

Hace unos días, en un foro de reddit (popular portal de Internet), un usuario se preguntaba: «¿por qué es necesaria una contraseña fuerte?» Argumentaba que con una contraseña en minúsculas de tan sólo cuatro letras tenemos casi medio millón de combinaciones y que las webs…

Soy un hacker profesional: nueva oleada de fraude

Vuelve una nueva oleada de correos fraudulentos con la sextorsión como caballo de Troya. Los destinatarios de este correo son víctimas de extorsión al informarles que se tiene de ellos un supuesto vídeo de contenido sexual que será difundido si no pagan cierta cantidad en…

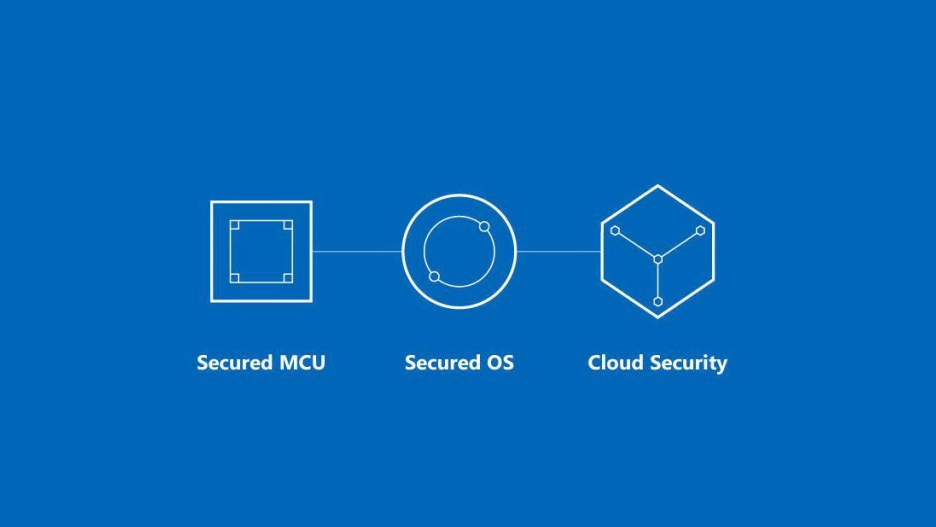

Azure Sphere alcanza la disponibilidad general

Ayer lunes, Azure Sphere -la solución de seguridad integrada de Microsoft para dispositivos y equipos de IoT- está plenamente disponible para el desarrollo y despliegue de dispositivos seguros y conectados. El hito de disponibilidad general de Azure Sphere no podría ser más oportuno. Desde la…

Windows Defender llega a iOS y Android

El jueves, Microsoft anunció que planea llevar su software antivirus, Defender Advanced Threat Protection, a los teléfonos y otros dispositivos que funcionan con el iOS de Apple y el Android de Google. ¿Qué es Microsoft Threat Protection? Microsoft Threat Protection hace el «trabajo duro» para…

Coronavirus por email

Los ciberdelincuentes utilizan cualquier evento para perpetrar sus ataques y el brote de coronavirus, no iba a ser una excepción. La atención mediática recibida por esta amenaza a la salud pública, lo ha convertido en un acontecimiento de alto perfil, y es en este marco…

4 consejos y 2 preguntas para navegar seguro en el trabajo

¿Sabías que puedes evitar muchos ciberataques mejorando tus rutinas? Hoy, en nuestras Píldoras Tecnológicas aglutinamos algunos consejos generales a seguir mientras navegáis por internet. Aunque si sigues nuestro blog, muchas de ellas te parecerán obvias a estas alturas, pensamos que nunca viene mal un recopilatorio…

Tinder: investigada por posible incumplimiento de la GDPR

La popular aplicación de citas Tinder está siendo investigada por el manejo sospechoso de los datos de los usuarios y posible incumplimiento de la GDPR. La Comisión de Protección de Datos de Irlanda (DPC) anunció recientemente una investigación sobre el proceso de Tinder en la…

Vulnerabilidad 0-day en Internet Explorer

Microsoft ya avisaba hace meses que utilizar Internet Explorer no es seguro. Ahora ha publicado un boletín de seguridad avisando sobre una vulnerabilidad que afecta al navegador Internet Explorer. Un ciberdelincuente, utilizando un sitio web especialmente diseñado, podría explotar la vulnerabilidad para realizar acciones maliciosas…

¡Protégete! Nuevas actualizaciones de Java

Oracle publica periódicamente actualizaciones que solucionan fallos críticos de seguridad de sus productos. El aviso de actualización, de este mes de enero, incluye la solución a doce fallos de seguridad de JAVA SE, que podrían ser explotados remotamente sin autenticación, es decir, a través de…

Actualiza tu Moodle

Moodle ha lanzado actualizaciones de seguridad para soluciona una importante vulnerabilidad en su versión 3.8: ¡es el momento de actualizar! ¿Qué es Moodle? Moodle es una aplicación de fuente abierta Learning Management System (LMS en inglés, que significa Plataforma de Gestión de Aprendizaje). Es completamente…

El futuro del almacenamiento es el cuarzo

A día de hoy seguimos sin tener un medio de almacenamiento confiable, de gran capacidad y que dure varios años. Bajo esta idea es como en 2016 nació ‘Project Silica’, con el que Microsoft busca hacer que el cristal de cuarzo sea el almacenamiento del…

Dos semanas más tarde: la SER sigue infectada de ransomware

El pasado 4 de noviembre saltaban todas las alarmas: Prisa Radio y Everis eran las víctimas de un ataque de ransomware que se aprovechaba de la conocida vulnerabilidad BlueKeep. El ransonware es un programa malicioso que secuestra nuestra nuestros archivos y en el que nos piden…

Checklist de seguridad para tu empresa

¿A quién atacan los ciberdelincuentes? ¿A las empresas que tengan más dinero? ¿A las que sean más grandes? Error. Los objetivos de los piratas informáticos se rigen por una máxima: se ataca a quien sea más sencillo atacar. Y es por eso que, desde hace…

Nuevo Office ‘mobile’: una aplicación para toda la suite

Los usuarios de movilidad conocieron a principio de mes que Microsoft lanzará un nuevo concepto de Office para sus dispositivos: tu oficina en una sola aplicación. ¿Esto qué significa? Que a partir de ahora Word, Excel, PowerPoint y otras herramientas que necesites en tu día…

Trucos para el Black Friday 2019

¡Que llega el Black Friday de 2019! El próximo día 29 de noviembre tendrá lugar esta jornada de ofertas que tiene lugar después de Acción de Gracias. Este viernes negro marca el pistoletazo de salida para las compras navideñas y supone uno de los días…

Un ataque de ransomware paraliza Everis y la Ser

Como ya contábamos semanas atrás, no importa lo grande que sea una institución: ninguna organización está a salvo de los ciberataques. En esta ocasión, han sido Prisa Radio (que ha sufrido problemas en su emisión durante todo el día) y Everis (que ha mandado a…

¡Cuidado! Nuevo caso de phishing de Correos por SMS

Si hace unas semanas Correo sufría el hackeo de su cuenta de Twitter, hoy salta a la palestra un nuevo varapalo para esta marca: unos ciberdelincuentes se están haciendo pasar por Correos para conseguir los datos de tu tarjeta. Cómo funciona la estafa En el…

¿Qué es Microsoft 365?

Antes de empezar, Microsoft 365 no es Office 365. Aunque el nombre puede dar lugar a confusión, Microsoft 365 no es una suite de colaboración: es un producto que engloba todo lo que las empresas necesitan para trabajar: desde sistema operativo a suite colaborativa, pasando…

Un nuevo ataque de ransomware paraliza el Ayuntamiento de Jerez

¡Cuidado! Ni grandes instituciones públicas como un ayuntamiento está a salvo de los ciberataques. Esta vez, el blanco ha sido el Ayuntamiento de Jerez, que tiene bloqueados todos los trámites de atención ciudadana que requieren acceso telemático. Sólo un servidor ha esquivado este ataque de ransomware….

Qué es Smart Global Privacy

Tanto si tu empresa está al día del compliance como si te estás preguntando qué significa, te presentamos este asistente personal que te acompañará en el cumplimiento normativo seas un compliance officer o estés poniéndote al día con esta regulación. La solución Smart Global Privacy minimizan…

Tu correo esta 99% lleno

¡Cuidado si recibes este email! ¿Acabas de volver de vacaciones y te encuentras un correo con el asunto «Correo electrónico está lleno«? Elimínalo: el objetivo es hacerse con las credenciales de tu correo electrónico. Una nueva campaña de phishing (una técnica por la que los…

¡Alerta a tu departamento de RRHH!

Aprovechando las vacaciones, un nuevo fraude de email spoofing (una técnica por la que los ciberdelincuentes se hacen pasar por alguien) llega a los buzones españoles. Esta vez, el objetivo son los departamentos de recursos humanos. ¿Su objetivo? Suplantar a un empleado de la compañía…

Protege tu móvil en vacaciones en 3 pasos

Teorema del robo del móvil: una vez sustraído, tus posibilidades de recuperarlo son directamente proporcionales a la previsión que hayas tenido a la hora de protegerlo. Esperamos que este artículo no te sirva – por aquello que nunca llegues a ser víctima de los amigos…

«Nuestros hijos nos vaciaron la cuenta jugando al FIFA»

Muchos juegos, entre ellos el FIFA 19, ofrece un sistema de cofres de premios. ¿Qué es esto? Los cofres son un tipo de transacción en el juego que no revela su contenido hasta que no la compras. Por tanto, conseguir un artículo u otro es…

¿Reembolso de Endesa? ¡Es un engaño!

Una nueva campaña de phishing (una técnica por la que los ciberdelincuentes se hacen pasar por tu banco) ha llegado a los buzones de correo de España. ¿Su objetivo? Suplantar a tu banco y robar tus datos. ¿Su gancho? ¡Reembolsar una factura! Si recibes un…

Vulnerabilidad crítica en Windows antiguos

Este mes se ha dado a conocer una vulnerabilidad crítica en los servicios de escritorio remoto: afecta a varias versiones de Windows, muchas de ellas antiguas y sin soporte. ¡Comprueba si estás afectado! Esta vulnerabilidad no requiere la interacción del usuario, lo que significa que…

Dos campañas de phishing: ING y Bankia

¿Manejas alguna cuenta de BBVA o Bankia? Ninguna entidad está a salvo de las campañas de phishing (una técnica por la que los ciberdelincuentes se hacen pasar por tu banco) tiene como objetivo suplantar a tu banco y robar tus datos. Si recibes un correo electrónico similar…

¿Qué es el Zero Trust?

Uno de los enfoques que define las nuevas políticas de ciberseguridad es el llamado Zero Trust. ¿Pero qué es exactamente? Tenemos que retroceder hasta el año 2010, momento en el que el analista principal de Forrester Research, John Kindervag, creó este modelo llamándolo Zero Trust…

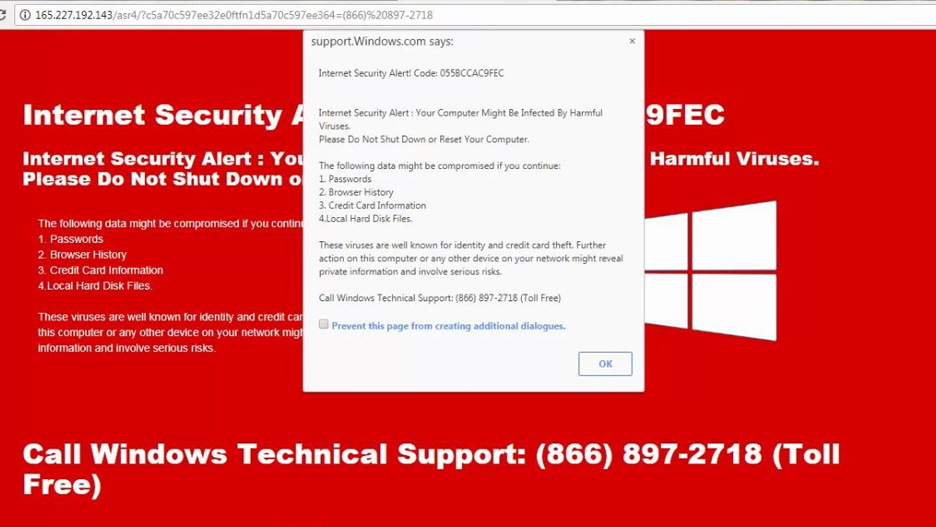

Cuidado si recibes una llamada de Microsoft

Si Microsoft te llama, cuidado. Vuelve el timo del técnico de Microsoft. Y con una sofisticación importante. Hola, le llamo del servicio de soporte de Microsoft. Hemos detectado actividad maliciosa en su ordenador y queremos ayudarle a solucionar el problema… ¿Cómo funciona la estafa tradicional?…

Fortnite: guía para padres

Últimamente llena las portadas de los noticiarios con frases lapidarias que recuerdan al rol de los ochenta: desde una droga a una epidemia, los expertos (sic) alertan de los peligros que supone el Fortnite para los niños. Pero, ¿es realmente tan peligroso para nuestros hijos?…

2 de cada 3 hoteles han filtrado información personal de sus clientes

Un estudio de Symantec, multinacional informática centrada en seguridad, desvela que el 67% de los hoteles reveló de forma involuntaria información personal de sus huéspedes. Basados en la reserva en más de 1.500 hoteles, los datos muestran que este problema afecta desde pequeños hoteles hasta…

¿Tienes ADSL? Puedes haber sido hackeado

Cerca de 15.000 routers han sido hackeados y utilizan DNS falsas, en lo que se conoce como un ataque DNSChanger. Esto supone que todas las personas que hayan sufrido este ataque están en riego en cualquiera de sus navegaciones: tus datos pueden haber quedado expuestos….

¿Windows 10 Home o Windows 10 Pro? Semejanzas y diferencias

¿Versión Windows 10 Home o versión Windows 10 Pro? Aunque ambas versiones comparten las características básicas, Windows 10 Home está centrado en el usuario doméstico, Windows 10 Pro está más enfocado al mundo empresarial para que se beneficien de características especialmente pensadas para este entorno,…

El nuevo ransonware PewCrypt: no pagues, suscríbete

Ronda por internet un nuevo ransonware: PewCrypt. Es un virus que encripta el PC hasta que el polémico youtuber PewDiePie alcance los 100 millones de seguidores (actualmente cuenta con 91.374.332). Si no eres asiduo de Youtube, probablemente te estés preguntando quién ha hecho esto y,…

Nueva campaña de phishing: esta vez ING

¿Cliente de ING? Ninguna entidad está a salvo de las campañas de phishing (una técnica por la que los ciberdelincuentes se hacen pasar por tu banco) tiene como objetivo suplantar a tu banco y robar tus datos. Si recibes un correo electrónico similar a este… ¡Eliminalo! Asunto:…

¡Actualiza tu plataforma de formación Moodle!

Moodle ha lanzado actualizaciones de seguridad para solucionar seis vulnerabilidades en diferentes versiones: ¡es el momento de actualizar! ¿Qué corrigen estas actualizaciones? Los usuarios con privilegios de administrador podrían acceder al panel de control de otros usuarios. No obstante, no deberían tener permisos para visualizarlo…

Renfe pide cambiar las contraseñas

¿Cliente de Renfe? La empresa ha detectado una actividad inusual que, en sus propias palabras, «no supone una brecha de seguridad» y no hay datos de pago afectados, aunque ya han informado a la Agencia de Protección de Datos – según el mismo portavoz. La…

Nueva campaña de phishing suplantando a Caja Rural

¿Eres cliente de Caja Rural? Cuidado. Una nueva y agresiva campaña de phishing (una técnica por la que los ciberdelincuentes se hacen pasar por tu banco) tiene como objetivo suplantar a tu banco y robar tus datos. Si recibes un correo electrónico similar a este……

Qué es Microsoft Threat Experts

En nuestro anterior artículo, explicábamos qué es Azure Sentinel. Sin embargo, la estrategia de Microsoft en cuanto a seguridad, no se limita solo a aplicar tecnología en la nube e Inteligencia Artificial para hacer frente a los desafíos actuales, sino también en poner a disposición…

Qué es Azure Sentinel

¿En qué herramienta confía tu organización para su seguridad? ¿Piensas que con tener un SIEM tradicional es suficiente? Las herramientas tradicionales de información de seguridad y gestión de eventos no pueden seguir el ritmo de las necesidades de los actuales profesionales de la ciberseguridad, el…

Las empresas españolas sufren más de dos fallos de seguridad diarios

Desde la entrada en vigor de la GDPR, la Agencia Española de Protección de Datos ha recibido un total de 625 avisos de violaciones de seguridad de los datos personales en 274 días, lo que equivale a más de dos fallos diarios y casi 70…

Proteger tu información corporativa en 7 pasos

El 2018 ha sido un año para repensar la seguridad de la información corporativa de tu empresa. Durante este año: el cryprojacking afectó a 37% de las empresas a nivel mundial; se llevó a cabo una de las mayores filtraciones de Internet con 2.200 millones…

Novedades de seguridad de Office 365

«La nube no es segura». ¿Seguro? Office 365 se actualiza constantemente con nuevas medidas de seguridad para que tu empresa y toda la información que es importante para ella, estén constantemente protegidos. A continuación, te listamos las medidas de seguridad que se han implementado los…

3 consejos de seguridad informática para Navidad

Estamos jugando la previa de navidades y entramos en la época donde los usuarios son más proclives a ser víctimas de un fraude informático. Por eso, desde keykumo os dejamos tres consejos básicos para que disfrutes de la Navidad sin disgustos. Cuidado con el spam…

Trickbot: el virus bancario ahora también te robará las contraseñas

¿Caerías en su trampa? Ocho y media de la mañana. El icono de tu correo se ilumina. ¿Un mensaje de Hacienda? ¿Los últimos presupuestos? ¿Un control de actividad? De cualquier modo, un mensaje que te interesa, relacionado con tu trabajo y con un Excel adjunto….

Tendrá todo el dinero del mundo pero…

«Tendrá todo el dinero del mundo… pero hay algo que jamás podrá comprar…. un dinosaurio». Homer J. Simpson, visionario SealPath, una de las soluciones de seguridad del dato más completas del mercado, está de acuerdo en cierto modo con este axioma. Y es que, una…

Qué es SealPath

¿Está obsoleta la seguridad de tu empresa?

I amar prestar aen (El Mundo ha cambiado) han mathon ne nen (Lo siento en el agua) han mathon ne chae (Lo siento en la tierra) a han noston ned gwilith.(Lo huelo en el aire) Galadriel, prólogo de El Señor de los Anillos Efectivamente, el…

Verano: date crema y no uses WiFis públicas

¿Preparado para las vacaciones? En un maleta (o mochila), no suele faltar una tablet o un smartphone. Por aquello de ahorrar datos, cuando llegues a tu destino probablemente te enganches a WiFis abiertas en tu destino. Y, generalmente, esto último no es una buena idea. El 80% de…

Kits de ADN y GDPR

Aunque en Estados Unidos ya son un boom, comienzan a llegar a España los kits de análisis de ADN: en anuncios de Facebook, de radio y televisión, nos conminan a enviar una muestra para conocer nuestros orígenes. Pero… ¿somos conscientes de lo valiosa que es…

The GDRP Horror Picture Show: GDPR para vagos

Y volvemos con nuestro especial The GDRP Horror Picture Show. En esta ocasión, os traemos varios ejemplos de cómo perder un mercado de 500 millones de usuarios. ¿De qué estamos hablando? De muchas páginas – sobre todo estadounidenses – han descubierto el método más seguro para cumplir…

La rebelión de los electrodomésticos

Continuamos nuestro especial The GDRP Horror Picture Show. Esta vez con la rebelión en la casa que ha supuesto para muchos usuarios la implantación de la GDPR. De la sorpresa a la frustración pasando por el enfado: ¿qué tipo de datos estaba mandando mi televisión a…

The GDRP Horror Picture Show: Tumbrl

Llegó el día cero (o la semana cero… o el mes cero). Hace unas semanas, la mayoría de los mortales no tenían conocimiento sobre qué es o para qué sirve la GDPR. Y aunque muchos no tengan claro ninguna de las dos cosas a día…

Especial GDPR: ¿Qué hacer si retiran el consentimiento?

Este artículo forma parte de un Especial GDPR en el que te aclaramos, con preguntas y respuestas, algunos puntos críticos de la implantación de la directiva. Y, si lo necesitas, te ofrecemos una auditoría gratuita de tu negocio sobre esta directiva. ¿Qué hacer si retiran…

Especial GDPR: ¿En qué condiciones puedo tratar datos sensibles?

Este artículo forma parte de un Especial GDPR en el que te aclaramos, con preguntas y respuestas, algunos puntos críticos de la implantación de la directiva. Y, si lo necesitas, te ofrecemos una auditoría gratuita de tu negocio sobre esta directiva. ¿Qué datos se consideran…

Especial GDPR: ¿Qué datos se consideran sensibles?

Este artículo forma parte de un Especial GDPR en el que te aclaramos, con preguntas y respuestas, algunos puntos críticos de la implantación de la directiva. Y, si lo necesitas, te ofrecemos una auditoría gratuita de tu negocio sobre esta directiva. ¿Qué datos se consideran…

Especial GDPR: ¿Cómo se aplica a las pymes la GDPR?

Este artículo forma parte de un Especial GDPR en el que te aclaramos, con preguntas y respuestas, algunos puntos críticos de la implantación de la directiva. Y, si lo necesitas, te ofrecemos una auditoría gratuita de tu negocio sobre esta directiva. ¿Cómo se aplica a…

Especial GDPR: ¿Cuándo puedes tratar datos personales?

Este artículo forma parte de un Especial GDPR en el que te aclaramos, con preguntas y respuestas, algunos puntos críticos de la implantación de la directiva. Y, si lo necesitas, te ofrecemos una auditoría gratuita de tu negocio sobre esta directiva. ¿Cuándo puedes tratar datos…

Especial GDPR: ¿Qué son los fundamentos de interés legítimo?

Este artículo forma parte de un Especial GDPR en el que te aclaramos, con preguntas y respuestas, algunos puntos críticos de la implantación de la directiva. Y, si lo necesitas, te ofrecemos una auditoría gratuita de tu negocio sobre esta directiva. ¿Qué son los «fundamentos…

Especial GDPR: ¿Cuándo es válido el consentimiento de tratamiento de datos?

Este artículo forma parte de un Especial GDPR en el que te aclaramos, con preguntas y respuestas, algunos puntos críticos de la implantación de la directiva. Y, si lo necesitas, te ofrecemos una auditoría gratuita de tu negocio sobre esta directiva. ¿Cuándo es válido el…

Especial GDPR: ¿Necesito mandar un mail a mis clientes?

Este artículo forma parte de un Especial GDPR en el que te aclaramos, con preguntas y respuestas, algunos puntos críticos de la implantación de la directiva. Y, si lo necesitas, te ofrecemos una auditoría gratuita de tu negocio sobre esta directiva. Tengo una NL, ¿necesito…

Hoy entra en vigor la GDPR

En realidad, hoy empieza su obligado cumplimiento. Si acabas de despertar de Matrix, la GDPR es la nueva regulación de la Unión Europea en materia de protección de datos. Esta regulación se aprobó el 27 de abril de 2016 y se empezará a aplicar de manera…

Tumbrl: lee esto antes de revisar los cambios

¿Todavía no has aceptado la política de privacidad de Tumbrl a raíz de GDPR? ¿O has intentado modificarla pero los cientos de opciones te han llevado a aceptarla sin más? Sea como sea, si todavía no lo has hecho, lee esto antes de darle a…

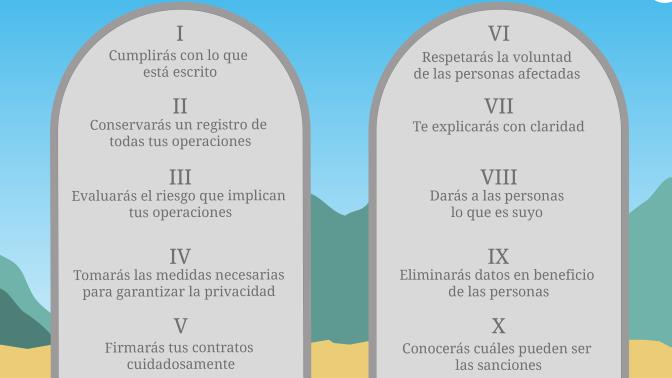

¿Por qué debería cumplir GDPR?

El tiempo para que el cumplimiento de la GDPR pase a ser obligatorio se mide en días. Mientras algunas empresas apuran los últimos preparativos, otras se preguntan por dónde empezar. Si eres de los segundos, tal vez te preguntes… ¿por qué debería cumplir la GDPR?…

Facebook: lee esto antes de revisar los cambios

En forma de pop-up o notificación en tu timeline. Facebook apura las horas en notificarte la revisión de utilización de tus datos por la entrada de la GDPR el 25 de mayo. Esta directiva protege los datos de todos los europeos y proporciona un control…

Los datos que Facebook dejará de ocultar con la GDPR

¿Ya te ha saltado un molesto pop-up en Facebook preguntándote por algo de tu privacidad? Si así ha sido, es muy probable que le hayas dado al botoncito de la derecha para quitártelo del medio y seguir con tu vida. ¿Tiene esto algo que ver…

Internet para niños: consejos para tu hijo

¿Tus pequeños están en edad de iniciarse en Internet? Una ventana se abre ante ellos al un mundo que recoge, probablemente, lo mejor y lo peor de cada casa. La herramienta más eficaz para que sepan defenderse en este galimatías de verdades y mentiras, humanos…

10 cosas que puedes hacer hoy para proteger tu negocio (II)

¿Ya has puesto en marcha en tu empresa los cinco consejos que te dimos sobre seguridad en nuestro anterior post? Aquí tienes los cinco que faltaban para que puedas seguir incrementando la seguridad en tu empresa: No utilices un usuario administrador como tu usuario…

World Backup Day: protege tus datos

Hoy, como cada 31 de marzo desde hace unos años, se celebra el World Backup Day. ¿El qué? Una iniciativa que se centra en concienciar a la población de la importancia de tener una copia de seguridad periódica o respaldo de sus datos más importantes para…

10 cosas que puedes hacer hoy para proteger tu negocio (I)

La información se ha convertido en uno de los activos más valiosos para las empresas. ¿Pero se protege como lo merece? La implementación de políticas de seguridad puede parecer una tarea titánica al alcance solo de organizaciones de gran tamaño. Un mito que desmontamos con cinco…

Guía fácil para la GDPR

¿Qué es la GDPR? ¿A quién afecta? ¿Cómo funciona? ¿Qué implica para mi empresa? ¿Qué ocurre si no la cumplo? ¿Dónde está Wally? Bueno, esta última igual no. Pero lo cierto es que estamos a punto de entrar en 2018 y aquella fecha que parecía…

Las sanciones por GDPR

¿Sabías que uno de los datos que más ha trascendido de GDPR es la cuantía de sus sanciones? Y no es para menos. Hasta el momento, a nivel europeo sólo existía una Directiva de Protección de Datos. La diferencia más notable entre ambas es que la GDPR…

Qué es la GDPR

Ha comenzado el 2018 y con él la cuenta atrás para la entrada en vigor de la GDPR. La ley de protección de datos de la Unión Europea, que entra en vigencia el 25 de mayo, es nuevo marco legal comunitario que remplazará a la…

La GDPR en el eCommerce

Cada día estamos más cerca del 25 de mayo de 2018 y del cambio de legislación que habrá sobre la protección de datos en Europa. Nadie va a estar exento de las cuantiosas multas que la nueva ley de la GDPR impondrá a todas aquellas…

6 formas en las que Office 365 protege su correo electrónico y su empresa

«Hemos hecho de la seguridad del correo electrónico nuestra prioridad, así que no tienes que hacerla tuya» El correo electrónico es el alma de la comunicación corporativa y la puerta de entrada a cualquier negocio, pero asegurarla no necesita ser una tarea difícil para tu…

Mitos y verdades de las WiFis públicas

“La Unión Europea dará WiFi gratis en todas las ciudades europeas”. Con este anuncio, el presidente de la Comisión Europea, Jean Claude Juncker, quiere llevar a cabo un proyecto donde haya WiFi gratuito de 100Mb en todos los hogares de la UE. Pasamos el día…

No me funciona Office en Mac

No me funciona Word en Mac. Office se cierra en Mac. No me funciona Excel en Mac. Office no se abre en Mac. No me funciona Power Point en Mac. ¿Conspiración reptiliana? ¿Apple y Microsoft se han vuelto a enfadar? ¿Qué está ocurriendo para que miles de…

Animales extraordinarios y cómo evitarlos

Si esperabas referencias al universo de Harry Potter, lo sentimos: has sido clickbaiteado. En nuestra defensa, alegaremos que titular este artículo con ‘Mata a los monstruos, roba el tesoro, apuñala a tus amigos’ hizo saltar las alarmas de nuestros particulares aurores *cof, cof* censura *cof, cof*….

Ransomware Petya: un «nuevo WannaCry» que ataca a empresas de todo el mundo

Si trabajas o utilizas un dispositivo Windows, este post te interesa. Si el mayo pasado sufría los efectos de WannaCry, esta vez es – lo que se creía – una variante del ransomware Petrwrap/Petya lo que está afectando a sistemas Windows cifrando todos sus archivos y…

Sobre el ataque masivo de ransomware

Si trabajas o utilizas un dispositivo Windows, este post te interesa. El viernes pasado, un ataque masivo de ransomware afectó a equipos, redes y empresas de más de 70 países. Este ataque afectó a sistemas Windows cifrando todos sus archivos y los de las unidades…

Cosas que desearías haber hecho cuando te roban el móvil

‘¡Rápido, al Delorean!’ Salvo que seas poseedor de esta joya – o un giratiempo -, una vez que te roban el móvil tus posibilidades de recuperarlo son directamente proporcionales a la previsión que hayas tenido a la hora de protegerlo. ¿Todavía no has pasado este…

Netiqueta: cómo comportarse en Internet

Antes de la legislación sobre internet, antes de las redes sociales y antes de que la web fuera de uso diaria, se creó la netiqueta. Corría el año 1995 y cada vez más usuarios llegaban a la red sin tener conocimientos ni formación acerca de…

Te están espiando a través de tu ordenador

O no. Pero te contamos cómo evitarlo. «Hay que ser paranoico». «Pero si estuviera grabando la luz de la cámara se vería». «¿Quién me va a querer espiar?». «Si yo no he hecho nada, ¿para qué me iban a grabar?» Estas, y otras muchas, son…

Por qué no deberías leer esto desde una WiFi pública

Probablemente estés de vacaciones. Posiblemente leas esto desde tu tablet o smartphone. Seguramente desde una WiFi pública. Y esto último no es una buena idea. Según un estudio de G Data Software, cuando estamos de vacaciones el 80% de nosotros sigue conectado a internet y…

Día mundial de la copia de seguridad

Vivimos en un mundo donde almacenamos información de cualquier tipo en dispositivos electrónicos: recuerdos personales, documentos corporativos, información confidencial, etc. La pregunta no es si éstos dispositivos fallarán o no, la pregunta es cuándo lo harán. Hoy se celebra el Día Mundial de la Copia…